前言

Active Directory (AD)密碼策略是企業資安管理之中,維護帳號安全與身分驗證的關鍵基礎。當組織面臨憑證填充、暴力破解,以及日益嚴格的資安合規要求時,更需要採取高效率的密碼管理與持續監控方法。本文將說明如何在 AD 環境中配置與最佳化密碼策略,並結合 NIST 最新指南與 Lepide 即時審計工具,協助企業降低帳號外洩風險、提升合規水準,同時兼顧使用者體驗與營運效率。

傳統的「定期更換密碼」與「複雜度強制規則」逐漸不再適用。依據 NIST SP 800-63B 指南,企業在設計 帳號安全策略 時,應以使用者為中心,採用更有效的方式,例如:長字口令(Passphrase)、已洩露密碼清單過濾,以及智慧化的密碼更新機制。

在多數企業 IT 架構中,Active Directory 扮演核心 身分與存取管理系統 的角色。根據 Lepide《AD 安全態勢報告》,若企業能在帳號安全管理中同時落實強密碼規範與 MFA 多因素驗證,不僅能顯著降低帳號外洩風險,也能有效防禦暴力破解與憑證填充等攻擊。本文將進一步分享如何建立符合現代資安標準的 AD 密碼實務,協助組織在安全性、合規性與使用者體驗之間取得平衡。

如何確保Active Directory密碼策略有效執行?

在 Windows 網域環境 中,Active Directory(AD)密碼策略是決定使用者如何建立與管理密碼的核心規範,也是企業資訊安全與合規管理的重要基礎。以下整理出關鍵做法與最佳實務:

1. 強制密碼長度

目前資安趨勢已不再強調「過度複雜度規則」或「強制定期更換密碼」,而是建議使用長而獨特的口令短語(Passphrase),並搭配已洩露密碼清單過濾機制,提升防護效果。

- 根據 NIST SP 800-63B 指南:最低 8 碼可接受,但建議設定至少 12 碼以上。

- 密碼最長可支援至 64 碼,並允許使用空格與 Unicode 字元。

這樣的設計能在兼顧使用者體驗的同時,降低弱密碼帶來的資安風險。

建立完善的 AD 密碼策略 不僅能有效保護敏感資料,還能協助企業達到資安合規要求。

建立完善的 AD 密碼策略 不僅能有效保護敏感資料,還能協助企業達到資安合規要求。

2. 預設網域密碼策略(Default Domain Policy)

在 Windows Active Directory 中,管理員可以透過 GPMC(群組原則管理控制台) 來調整預設網域密碼策略(Default Domain Policy),以確保設定符合最新的資安標準與合規需求。

建議設定:

最少 12 碼長度:確保密碼強度,降低弱密碼風險。

取消複雜度強制要求:避免使用者為了符合規則而選擇難記又不安全的密碼。

啟用密碼歷史記錄:防止使用者重複使用舊密碼。

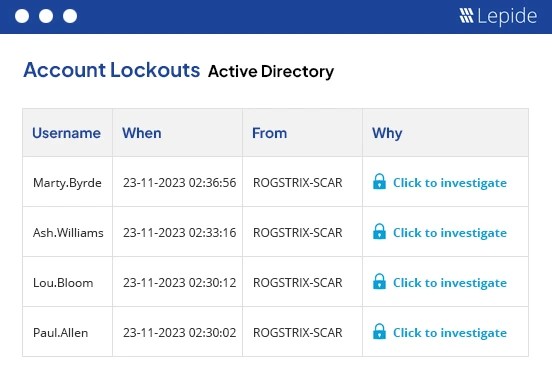

帳號鎖定策略:例如 10 次登入失敗後鎖定 30 分鐘,有效阻擋暴力破解攻擊。

這樣的設計不僅能強化帳號安全性,同時也改善了使用者體驗,避免以往「機械式複雜度」帶來的不便。

然而,根據 Lepide《Active Directory 安全態勢報告》,有 43% 的企業經常面臨帳號鎖定問題,造成 IT 支援工單暴增與業務中斷。若能合理優化預設網域策略,將能有效減輕 IT 維運壓力並提升整體營運效率。

3.應用細粒度密碼策略(FGPP)

在 Active Directory(AD) 中,細粒度密碼策略(Fine-Grained Password Policy, FGPP) 可針對不同群組或帳號套用差異化規則,特別適合管理員帳號或服務帳號這類高風險對象。這些帳號通常擁有較高權限,一旦被攻陷,影響層面可能波及整個網域。

實務建議:

設定方式:可透過 AD 管理中心(ADAC) 或 PowerShell 指令來建立與管理 FGPP。

適用情境:針對特權帳號(Privileged Accounts) 制定更嚴格的密碼長度、複雜度與鎖定規則;一般使用者則可維持相對寬鬆的設定。

安全效益:將高風險帳號與一般帳號區分管理,降低整體資安風險,讓策略更具彈性與實務性。

👉 FGPP 的彈性設計,讓企業能夠針對不同角色制定對應的 AD 密碼安全策略,進一步提升資安合規性,並避免「一刀切」造成使用者體驗不佳。

4. 密碼到期策略

在許多企業中,密碼意外過期常會導致大量 IT 服務台工單,造成使用者作業中斷與生產力下降。

最佳實務:

到期提醒:在密碼即將過期前數日,自動通知使用者,避免突如其來的鎖定情況。

週期設計:若企業政策允許,建議將密碼到期週期延長至一年,並與實際風險事件掛鉤,而非純粹時間驅動。

風險判斷:對於長期未變更密碼的帳號,可視為休眠或潛在高風險帳號,進一步檢視是否需要停用或加強控管。

👉 這些實務做法能在維持 AD 密碼安全性 的同時,降低 IT 維運壓力,提升整體營運效率。

5. 持續維護與監控

僅靠密碼策略並不足以全面抵禦 Active Directory(AD)風險。企業必須結合持續審計與監控,才能確保帳號與密碼政策真正落實。

建議措施:

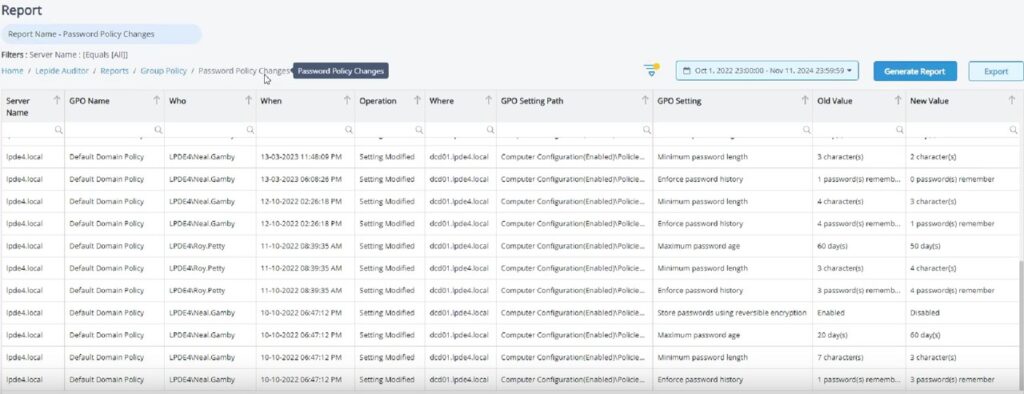

定期檢查與優化:定期檢視密碼政策是否符合最新資安標準,避免過時或錯誤設定。

服務帳號管理:特別是服務帳號密碼,應定期更換並嚴格管控。

自動化日誌蒐集:導入自動化工具,蒐集與分析 AD 日誌,重點監控特權提升、策略變更、帳號異常登入或鎖定 等事件。

SIEM 整合:將資料整合至 SIEM(安全事件與資訊管理系統),進行趨勢分析、合規驗證與資安風險預警。

👉 強化AD 密碼策略的執行力,也能提前發現潛在威脅,降低資安事件發生率。

6. 多因素驗證(MFA)強化

在現代資安環境下,僅靠密碼已不足以保障帳號安全。MFA(多因素驗證) 應視為企業資安架構中的 必備措施,透過增加額外的驗證要素,即使攻擊者取得了密碼,也難以成功登入系統。

最佳實務建議:

關鍵帳號必須導入:對於涉及敏感資料、個人身份資訊(PII)或特權帳號,建議全面啟用 MFA。

與 SIEM 整合:所有與密碼相關的異常事件(如暴力破解嘗試、疑似憑證洩露)都應直接接入 SIEM 系統,搭配即時警示與審計功能,確保安全團隊能在第一時間回應。

提升整體資安成熟度:MFA 與 AD 密碼策略相結合,可顯著降低憑證填充與帳號入侵風險,並同時滿足資安合規要求(如 ISO 27001、GDPR)。

👉 AD 密碼策略 + MFA 雙重防護,已成為企業資訊安全的基本配置,能有效降低帳號外洩帶來的營運衝擊。

二、如何在 Active Directory 中配置密碼策略?

在Active Directory(AD)環境中,密碼策略主要可透過群組原則管理控制台(GPMC)與細粒度密碼策略(Fine-Grained Password Policy, FGPP) 來進行設定。

整個網域統一規範:若企業希望在網域範圍內統一套用密碼規則,可直接使用 Default Domain Policy GPO。

差異化需求:若組織中存在不同層級的帳號需求(例如管理員帳號 或 特權帳號),則可在 Windows Server 2008 及更新版本中,利用 FGPP 為特定使用者或群組單獨定義密碼規則。

使用 GPMC 配置預設網域密碼策略

打開 群組原則管理控制台(GPMC):按下 Win + R,輸入

gpmc.msc並按下 Enter。導航至:Forest > Domains > Your Domain

在 Default Domain Policy 上點選右鍵 → Edit

路徑:Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy

完成修改後,執行

gpupdate /force,讓策略立即生效。

常見網域密碼策略設定項目

Enforce Password History(密碼歷史記錄):避免使用者重複使用舊密碼。

Maximum Password Age(最大使用期限):設定密碼的最長使用天數,超過期限必須更換。

Minimum Password Age(最小使用期限):規定密碼至少要使用一段時間後才能修改,防止使用者快速重複變更以繞過歷史限制。

Minimum Password Length(最小密碼長度):建議至少 12 碼以上,以提升安全性。

Complexity Requirements(複雜度要求):設定密碼是否需包含大小寫字母、數字與特殊字元,並避免使用與使用者名稱相關的字串。

為特定使用者/群組配置細粒度密碼策略(FGPP,可選)

若企業需要針對不同群組或帳號制定差異化的密碼規則,細粒度密碼策略(Fine-Grained Password Policy, FGPP) 是最佳解決方案。此功能特別適合管理員帳號、特權帳號 或 服務帳號 等高風險對象,能有效降低單一帳號遭入侵後波及整個網域的風險。

FGPP 設定步驟:

打開 Active Directory 管理中心(ADAC),進入 System > Password Settings Container。

於空白處點選右鍵,選擇 「新建 > Password Settings」。

定義密碼與帳號鎖定規則(如最小長度、到期時間、錯誤登入次數限制等)。

在 Direct Applies To 欄位中,將此策略套用至特定使用者或 全域安全群組(Global Security Group)。

👉 透過 FGPP,企業可在同一個 Active Directory 網域內,為不同角色或群組配置專屬的 AD 密碼策略,讓高權限帳號獲得更嚴格的防護,而一般使用者則保有更彈性的使用體驗。

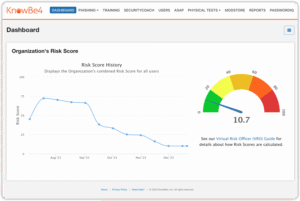

Lepide 如何幫助保護 Active Directory

相較於 Windows 原生工具僅能提供有限的日誌與策略管理,Lepide Active Directory Auditor 則能提供更完整、即時的審計能力,協助企業大幅提升 AD 安全性與資安合規水準。

Lepide 的核心優勢:

全方位追蹤變更:完整捕捉所有 物件、權限、登入、鎖定、群組原則 等變動,並詳細記錄「誰、在何時、於哪裡、做了什麼」。

集中化管理控制台:讓 IT 管理員能從單一平台即時掌握狀態,並針對 關鍵事件(如密碼重設、帳號鎖定、多次登入失敗)發送即時警示。

智慧化告警機制:支援 基於閾值的警示規則,可自動識別異常模式,協助防堵暴力破解與憑證填充攻擊。

合規報表與調查工具:內建可自訂的合規性報表、登入歷史紀錄、鎖定原因分析,能幫助企業快速排查問題,並符合 ISO 27001、GDPR 等國際資安標準。

事件回溯與快速回復:當出現不必要或惡意的變更時,管理員可立即回滾設定,將影響降到最低。

👉 藉由 Lepide,企業可以輕鬆簡化 Active Directory 監控與審計流程,也能在威脅發生的第一時間採取行動,確保帳號安全、資安合規與營運持續性。

結語:保障帳號安全的關鍵措施

有效的密碼策略 是保護企業數位資產的基石。但光有密碼規則還不夠,唯有將密碼策略與整體資安措施結合,並進行持續監控與審計,才能大幅降低帳號被入侵與資安事件的風險。

建議措施:

- 區分帳號類型:針對特權帳號 與 一般使用者帳號 採取差異化密碼策略,避免高權限帳號成為單點風險。

- 源頭防禦:強化密碼長度、啟用洩漏密碼清單過濾,阻斷弱密碼與憑證填充攻擊。

- 導入無密碼驗證:逐步採用現代無密碼認證技術(如 FIDO2、Windows Hello、行動裝置驗證),降低密碼依賴度。

- 持續監控與審計:透過 AD 審計工具與 SIEM 系統,即時偵測並攔截可疑行為,確保資安事件能在初期被制止。

👉 這些措施能有效提升 Active Directory 帳號防護,同時滿足企業資安合規需求,讓 IT 團隊在安全與使用者體驗之間取得最佳平衡。

常見問答

可以。為避免服務中斷,建議針對服務帳號設定較有彈性的規範。系統管理員可透過群組原則(GPO)或細粒度密碼策略(FGPP)為特定帳號單獨配置。

可以。透過 FGPP,網域內能同時存在多套密碼規則,並可依需求分別套用至不同物件。

細粒度密碼策略(FGPP)允許在同一網域中,針對不同使用者或群組套用不同的密碼規範,讓管理更精細化。

請先檢查群組原則管理控制台(GPMC)中的設定是否正確套用,並確認該策略有正確連結到目標群組或帳號。同時,也需確保使用者符合既有的策略規範。

想深入Lepide Active Directory 審計與密碼安全解決方案嗎?

想深入Lepide Active Directory 審計與密碼安全解決方案嗎?宏虹電子提供完整的即時審計工具與合規報表,協助企業強化 AD 帳號防護、提升資安合規性。若您想瞭解更多資訊,歡迎立即聯繫我們或預約專人諮詢,我們將竭誠為您服務。

宏虹將提供您所需的任何支援!

專業的宏虹團隊會第一時間回應,為您提供最佳的服務,解決您的一切問題